智能家庭安全问题再次推出了最新事件的聚光灯:在一个年轻女孩房间访问戒指安全摄像头的黑客。

据CNN记者伊丽莎白沃尔夫和布莱恩·里斯,黑客继续骚扰孩子,告诉她他是“圣诞老人”,鼓励她摧毁她的房间。

戒指响应了这一事件,声称黑客访问了相机,而不是通过数据泄露或戒指安全漏洞,而是通过受害家庭的弱帐户安全。

虽然消费者当然应该采用安全最佳实践,但是选择唯一的密码并设置两步身份证明,这是一个和数十的事件,如它代表了智能家居漏洞的日益增长的趋势。

虽然安全性经常被讨论为软件问题或消费者问题,但一些开发人员已经采取了额外的预防措施,将安全性烘焙到IOT组件处于硅水平。

以下是一些最近发布了具有硬件安全的组件的半导体公司。

Mediatek的丰富的物联网在ARM的固件上建立

将硬件安全到心的公司的一个例子是Mediatek。半导体公司最近宣布了一个新的物联网芯片组,丰富的物联网,旨在解决与语音识别,显示和视觉相关的IOT挑战。

丰富的物联网包括I300A(MT8362A)用于显示面向显示的设备,I300B.(MT8362B)用于启用语音设备,以及I500.(MT8385)用于AI视觉设备。

Mediatek声称,自该芯片组成立以来,硬件安全是一个优先事项,反映在公司的选择中ARM的TrustZone安全技术。

TrustZone Technology的ARM PISITS“基于平台安全架构(PSA)指南”建立“信任的设备根”,并为操作系统更新和安全修补程序提供持续的支持。

ARMv8-A的ARM rentzone技术图。使用的图像礼貌手臂

arm trustzone据说只执行授权和经过身份验证的代码,以确保恶意代码未被注入固件更新(这是安全启动特别擅长的)。

除固件安全性外,Rich IoT芯片组还配备了一个名为“Lock Support Package”(BSP)的软件包,它允许Linux内核,openssl和Yocto的空中安全更新。

此解决方案解决了IOT设备的按压问题 - 即他们经常不更新,尽管可能很难在飞行中难以修复。

虽然安全性是硬件级别至关重要的,但是一个软件更新工具也是必不可少的,以确保从新问题中保护IOT设备,使其更容易受到攻击者的影响。

iotex“安全硬件”

认识到硬件安全的趋势,iotex.宣布了两个新的物联网产品,UCAM和Pebble跟踪器。

该公司以授权技术为领先的Privacy-IoT平台来骄傲,包括多个授权技术。这些包括区块链,机密计算和分散的身份。

![]()

Pebble跟踪器。使用的图像礼貌iotex.

除了区块链技术之外,此类产品还包含英特尔和ARM可信任的执行环境。据说这种组合可以确保执行的代码是1)从攻击者中获得和2)认证。

IOTEX还考虑在新芯片组中的数据管理中。

许多其他公司在未经用户同意的情况下销售用户数据,或者公司使用密集,难以阅读的合同获得“同意”。(在某些时候,无论是所有人,点击“我同意”而无需阅读5,000字条款和条件?)

但是,IOTEX声称与他们的产品线条,用户是他们的数据的唯一所有者,其中有机会向第三方服务销售或贸易数据,揭示到服务提供商的数据,或者保持完全私密 - 甚至来自IOTEX或IOT制造商。

Silicon Labs的SoC适用于信任根安全装载机

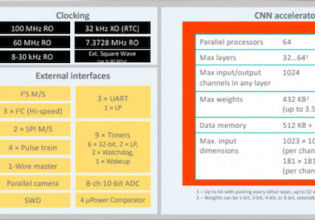

Silicon Labs'ERF32BG22.IOT SOC如何转向硬件安全性的另一个例子。(PDF)SOC.包含您预期的所有典型功能,包括蓝牙,Wi-Fi,ARM Cortex处理器,时钟管理和外围设备;但还包括多种安全功能。

EFR32BG22的框图。使用(PDF)的图片硅实验室

与Mediatek的丰富的IOT平台和IOTEX的产品线一样,Silicon Labs的新SoC包括ARM的TrustZone,可以为主要应用程序代码创建安全的硬件环境。

它还包含安全启动,无信任安全加载程序(RTSL),可以确保固件更新的真实性以及引导序列。这可确保恶意代码无法注入引导序列。

SOC还包括硬件加密,真正随机数生成器和安全调试,以允许设计人员安全地调试设备,同时不会让它们可能暴露在攻击者身上。

结论

当首次引入IOT设备时,许多设计人员没有包含强的安全功能(如果有的话)。

现在,用户越来越意识到令人不安的安全问题,如在环形安全摄像机事件中,许多设计人员必须考虑至少一些硬件安全措施,以防止攻击者访问数据。

许多设计正在利用安全引导系统,只有可以访问经过身份验证的引导码,并且某些设计甚至包括多级启动加载序列。更新设备在空中可能是非常有益的,因为它可以修补潜在的安全风险,但这可能是利用流氓更新的可利用。

多年来,硬件工程师只注册了简单的安全功能,如IP保护。但现在,攻击者越来越黑客硬件,我们应该继续开发方法,以防止我们的智能家居设备成为我们从未意图的地方的网关。