在最近的新闻发布会美国司法部长威廉·巴尔(William Barr)要求“苹果和其他科技公司帮助我们找到解决方案,以便我们能更好地保护美国人的生命,防止未来的袭击。”

巴尔发出了这一陈述,回应了12月份彭萨科拉海军基地的射击,让三人死了。FBI然后要求Apple解密射手的iPhone。

FBI找到了枪手严重受损的iPhone。图片使用的礼貌美国司法部

虽然Apple合作,科技巨头对后门未来的设备表示犹豫不决为了简化执法对所有设备的访问:“我们总是维持没有换行物,只为好人。”

虽然在彭萨科拉射击之后,对后门,国家安全和用户隐私的辩论特别热,但它远未成为一个新的。

为了绘制这种谈话的更清晰的图片,当硬件后门的道德和可行性被调用问题时,可能是审查一些时刻的快照。我们将通过探望通过创建自己的工程师对硬件的预防方法采取预防方法来实现这一目标。

概念验证后门

在研究员拉斯维加斯的2012年黑帽安全会议上Jonathan Brossard提出了一个概念验证后门他声称这种病毒是“永久性的”,“能够感染100多个不同的主板”。

此外,Brossard还声称,在印度教和佛教神话中的人形恶魔之后的恶意软件为Rakshasa - 基本上无法理解,因为它是根据CoreBoot,SeaBios和IPXE等自由软件建立的。

Brossard断言他概念证据的目标是“提高意识。。。与PCI标准相关的危险“和”问题使用任何计算机使用的非开源固件的使用“。

这是一张IBM个人电脑架构图,布罗萨德声称,IBM的架构容易受到嵌入在固件中的后门的攻击。使用的图像礼貌乔纳森·布罗萨德

Rakshasa强调了硬件响起的巨大危险:它不能被标准方法删除,如防病毒软件。

英特尔设计的硬件木马

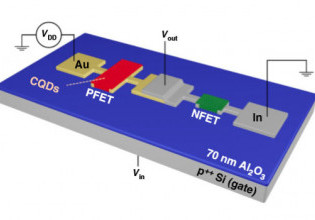

在2013年,马萨诸塞大学阿姆赫斯特分校的研究人员发起了一个开发硬件木马的项目作为IC安全的一种预防方法:如果他们能像攻击者一样思考,他们就能帮助制造商实施针对硬件木马的防御措施。

在门级下面实施,硬件特洛伊木马通过“改变现有晶体管的掺杂极性”来修改。

Georg T. Becker等人解释说:“由于修改后的电路在所有布线层(包括所有金属和多晶硅)上都是合法的,我们的木马家族可以抵抗大多数检测技术,包括细颗粒光学检测和对‘黄金芯片’的检查。”

然后,该团队将特洛伊木马插入英特尔的数字后处理设备之一,包括随机数发生器,以及侧通道抵抗SBOX。

无木马(左)和木马AOI222 X1门(右)示意图。使用的图像礼貌Georg T. Becker等。

Georg T. Becker等人得出结论,亚晶体管级木马可以从随机数生成器中破解任何密钥,同时避免被英特尔的功能测试程序检测到。它还可以通过改变两个门的功率剖面来创建一个隐藏的侧通道。

研究人员指出,“不知道木马的评估者无法攻击木马。”因此,他们鼓励未来的研究人员在硅层上进行蚀刻检测和安全。

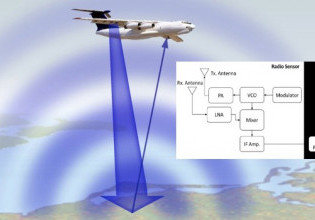

对模拟电路的未检测攻击

在马萨诸塞大学阿姆赫斯特分校进行这项研究三年后,密歇根大学电气工程和计算机科学系的另一组学生和教授在2016年IEEE安全和隐私研讨会上发表了一篇题为“A2:模拟恶意硬件”。

像Rakshasa和Umass Amherst Hardware Trojan一样,A2开启了对逆向工程努力的盖茨对抗看不见的后门。

典型IC设计过程中易受攻击的地方。使用的图像礼貌凯源杨等。

不过,这一次,研究人员改进了一个芯片,这样当导线在数字值之间转换时,它的电容就会从导线上吸收电荷。一旦充满电,由攻击者远程控制的电容器就会发生翻转,使攻击者能够访问装有修改过的芯片的设备。

阐述了研究人员,“一旦激活触发电路,有效载荷电路激活隐藏状态机或覆盖数字值直接导致失败或辅助系统级攻击。”

实验,如在它之前的另一个硬件上,成功疏散了检测。

安全是外包的真正代价吗?

建立更小,更强大的晶体管的比赛附带了一个崇高的价格标签。

由于生产成本高,许多半导体公司将芯片外包给第三方公司。不幸的是,这有时会使许多芯片容易受到恶意硬件修改的攻击。

例如,来自美国国务院的克里斯托弗·阿什利福特博士最近评论了与中国科技巨头合作的安全含义。

Although Chinese manufacturers have claimed their government cannot compel them to install backdoors in hardware architectures, Ford explains, “If the Party comes asking” for access to a Chinese company’s “technology...information…[and] networks… the only answer the company can give is ‘Yes.’”

作为Jonathan Brossard和大学研究团队等工程师继续发挥硬件攻击者的作用,制造商可以更好地预期其设计和优先级的弱点正如我们过去所讨论的,安全性不仅仅是一个软件问题。

你对硬件后门有什么看法?设计者有责任实现针对这种修改的保护措施吗?或者外包给第三方是不可避免的风险?请在下面的评论中分享你的想法。