从白帽黑客到安全公司,有时试图破解我们的设备的人是安全回声系统的重要组成部分。

通常,术语“黑客”召唤阴影个体在键盘上的阴暗人员的愿景,利用庞大的技术知识来做邪恶的行为。虽然有很多知名的道德黑客来到那样,但是今天还有许多人致力于提高安全性的职业或研究。

尽管有些人将其作为职业,为报告缺陷的公司提供奖励,但也有些人只是喜欢尝试打破一个系统的挑战。还有一些人仍然自己测试他们怀疑有漏洞的设备的安全性(问问EE就知道了)Anthony上升了BLE智能锁)。

学者、安全专家和“黑客”都投入了他们的时间和技能来识别和减轻安全威胁。这些专业人士推动系统的极限,以测试它们对潜在威胁的恢复能力,以便我们能够在它们被利用之前修复它们。

这是看看与我们的系统和设备干预的人的一些工作 - 为了我们的利益。

生物安全

个人设备上的物理安全已成为一个更常见的功能。例如,现在有大量智能手机设备和笔记本电脑,允许用户使用其指纹登录。

最近,苹果推出了可以使用面部识别解锁的iPhone X。该公司在广告中称,这一功能比指纹扫描更安全,其准确率为100万分之一,而(假阳性识别的)指纹识别的准确率为5万分之一。该系统理应具有“注意力感知”功能,因此它知道你什么时候在看你的设备,并使用红外绘制出3万个点,在2D图像中获得的不仅仅是表面物理特征。它应该可以在不同的光线条件下化妆或不化妆,通常是最复杂的面部识别设备之一,使用“反欺骗神经网络”来防止假阳性扫描。

然而,自从这项新功能推出以来,已经有许多团体在努力证明面部识别的安全性是脆弱的。他们通过测试功能来实现这一点。

《连线》杂志做了一个一系列的实验使用硅,乙烯基和明胶的高度详细和纹理的面具。专家帮助球队创造了一种定制的,齐柔地饰有一个人的掩模,沿着眉毛的毛囊下降。在一系列试验中,他们从未能够成功解锁iPhone。

另一组在越南叫bkav声称已经成功击败了该系统使用3d打印的人脸,剪纸受害者的眼睛、嘴巴和鼻子。该团队描述3D打印非常详细,与彻底扫描的主人的脸。网上流传的一段视频显示,该团队正在这样做。然而,考虑到他们的方法比其他许多尝试都更基本,他们演示的真实性受到了质疑。

也有证据表明双胞胎可能是可能的和非常相像的家庭成员解锁对方的手机但到目前为止,恶意用户要解锁随机锁定目标的手机,获取其面部的高分辨率3D扫描图像,不仅需要花费大量精力和时间,还需要了解设备如何验证这些特征。

无论他们的方法是否成功,这些小组的工作都有助于识别那些可能或可能无法击败iPhone面部识别系统的方法。如果他们成功了,苹果可以注意他们是如何做到的,并可能推出更新来保护它。

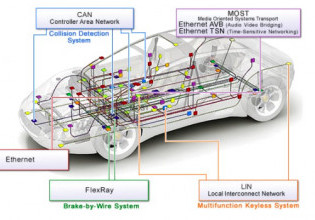

汽车信息娱乐安全

汽车安全是一个相对较新的域,现在更多的车辆配备智能系统。作为回应,汽车安全技术研究的未来(FAST)该公司于2016年由Aeris、英特尔和优步共同创立,旨在通过制定标准和规范、建立安全意识来解决安全漏洞。

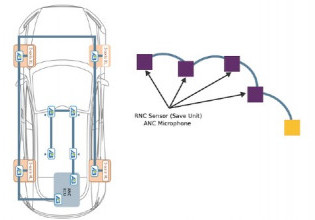

最近,来自植物是一家安全公司,已经证明了今天大多数车辆的信息娱乐系统是特别脆弱的。这主要是因为它们自由地连接到像智能手机这样的设备,大多数用户将以敏感数据同步,如联系人,短信和呼叫历史记录。此类信息牢固地存储在手机上 - 但一旦保存到信息娱乐系统上,它就是未加密的并且纯文本。

Ixia工程师还强调了这些信息娱乐系统可以访问并可以控制其他功能和信息,所有这些功能和信息都具有易于访问的调试工具。这可以允许用户利用GPS等系统的设置提取信息或混乱。

研究人员证明这些漏洞通过用一些Bash脚本插入USB棒。它们不仅能够提取此数据,还不仅会通过自动连接到无担保的Wi-Fi连接,并且甚至可以将GPS坐标用于近实时跟踪来提取它。

这项工作对于突出突出易受侦听的汽车信息娱乐系统是如何突出的,并且通过展示他们可以提取的内容以及如何提取和如何,可以帮助汽车制造商确定关于信息娱乐系统安全性更加仔细考虑的需要。

图片由通用汽车。

Google漏洞奖励计划

2012年,谷歌推出了PWNIUM,一个超过一百万美元的竞争,为任何能够在Chrome浏览器中找到错误的人。最大的奖项为60,000美元用于启用“Chrome / Windows 7本地操作系统用户帐户持久性使用Chrome本身的错误” - 在其他单词中,允许完全控制系统的漏洞。

甚至在竞争中发射后甚至两周,一个名叫Sergey Glazunov的俄罗斯学生在浏览器中提交了一个缺陷。通过利用一个错误,允许通过利用错误来绕过Chrome浏览器沙箱。一旦绕过,可以使用完全用户权限拍摄几乎任何操作。

所有成功进入竞赛的漏洞都由谷歌进行修补,帮助公司尽可能保证浏览器的安全。通过提供现金奖励,它鼓励黑客向公司报告漏洞,并允许谷歌获得公司外部个人的帮助。

谷歌在2014年取消了“Pwnium”项目,以支持其脆弱性奖励计划,但其精神是一样的。2016年,谷歌支付了超过300万美元用于奖励报告的漏洞(或“bug赏金”)。他们的哲学似乎是,如果人们试图在他们的产品中找到漏洞,他们希望它更有利于将该信息销售给谷歌本身(而不是最高出价者)。

让黑客变得危险的技能,与识别他们利用的漏洞的技能是一样的。在公司和恶意第三方之间的军备竞赛中,很高兴知道一些测试我们技术极限的人站在我们这边。