WPA 2设备中的Krack攻击威胁到四通握手协议

2017年10月17日经过Chantelle dubois.赔率很高,您已经与WPA和WPA 2 Wi-Fi协议合作或积极地依赖。一种新发现的脆弱性,称为关键重新安装攻击(或“Krack攻击”),可能会动摇您的信心。

赔率很高,您已经与WPA和WPA 2 Wi-Fi协议合作或积极地依赖。一种新发现的脆弱性,称为关键重新安装攻击(或“Krack攻击”),可能会动摇您的信心。

一位来自iiec - distrinet研究小组(比利时Lueven大学计算机科学系的一部分)的研究人员发现了Wi-Fi设备中使用的WPA和WPA 2协议的一个关键漏洞。该漏洞不仅允许攻击者嗅探数据包和查看密码等敏感数据,而且有可能用于中间人攻击。

Krack攻击如何工作?

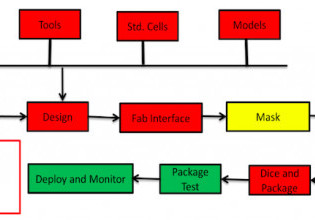

这关键重新安装攻击不公开加密密钥,或中断密码:它通过利用4档握手协议中的功能来使用,该功能在开始会话之前协商接入点和设备之间的加密密钥。具体地,当接收到该握手协议的第三消息时,安装新的加密密钥,然后用于该会话。但是,由于数据包丢失或丢弃并不罕见,因此网络的接入点将重新传输消息3,直到它接收到适当的确认。接收到每次消息3,重新安装加密密钥,重置分组传输号(随机数),并且接收重放计数器。

该攻击通过收集和回放消息3来利用这一点,迫使重新安装密钥并重置nonce,然后打开重放数据包、伪造数据包或解密数据包的可能性,这取决于所使用的数据保密方法。

关键重新安装攻击图。图片礼貌IMEC-Distrinet。

的影响是什么?

已经通过数学证据证明了四通握手协议,并且在个人和企业设备中已经使用了14多年。问题不在握手内,但在使用它的加密密钥的安装过程中。这突出显示身份验证安全性远远超过其安全协议。

KRACK攻击也会影响BSS快速过渡、PeerKey和组键握手。不同的攻击可能取决于所使用的握手和数据保密协议。在某些组合中,只有包嗅探是可能的;另一些则使封装伪造或注入恶意数据成为可能。到目前为止,已经确定了10种配置存在不同程度的漏洞和潜在损害。

研究人员已将Android和Linux设备识别为最脆弱,但Windows和iOS设备也易受组密钥级别群体。在Android 6.0设备中,Krack攻击强制安装零加密密钥。

图片礼貌IMEC-Distrinet。

缓解是Krack攻击要求攻击者在它瞄准的接入点附近,并且可以使用固件和软件更新来修补设备。已经推出了一些更新。OpenBSD在夏天发布了一个沉默的补丁,这是一个可能会暴露在其他供应商有机会在公开披露之前通知的脆弱性的决定。

这一发现背后的研究员Mathy Vanhoef说,实验室在今年7月开始通知供应商,然后在8月联系了CERT/CC,更广泛地披露了这一漏洞。

在下面的视频中,由Vanhoef提供的,krack攻击的演示显示攻击者如何将登录凭据获得给某人的私人账户。研究人员提到了他使用该网站Match.com来突出这个漏洞,如何为攻击者提供敏感个人信息的帐户。

你应该怎么做

由于几乎所有的Wi-Fi设备将受到影响,因此您是最佳的行动方案,以限制漏洞:

- 更新适用于所有Wi-Fi的设备和接入点(路由器)的软件和固件。

- 如果您的设备没有可用的更新,请联系供应商,并且可能限制您使用Wi-Fi,直到您更自信地通过修补(或您的设备未使用易受攻击握手协议的情况)安全。您可以看到供应商列表在这里。

- 不要切换到WEP协议。wpa2修复后恢复安全。

- 更改接入点密码不是必需的,但是在更新固件/软件时,可以作为添加的安全层。

- 随时了解可能影响您的个人或公司设备的最新安全新闻。

特色图片提供IMEC-Distrinet。