Connected Cars的可信执行环境(TEES)

2019年10月29日经过Katherine Hsu,十六进制 - 五位安全本文介绍了可信任的执行环境(TEES),讨论当前正在使用这些环境以及如何成为连接汽车的安全解决方案。

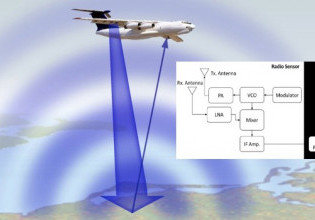

今天,连通的汽车与车轮上的智能手机不同。将来,自主驾驶能力的数量将创建一个车轮上的数据中心。但是,车辆目前不如智能手机安全。连接的汽车是复杂的机器,具有大而膨胀的攻击表面(图1)。自着名以来,这只猫已经走出了这个包2015吉普车®黑客。最近,消费者看门狗还警告其漏洞2019年7月杀死交换机报告。

图1。连接和自治车辆:网络风险分类框架。图片礼貌科学直接[cc by-sa 4.0]。

可信执行环境

在比较智能手机和连通车的背景下,汽车行业可以从手机行业借款的基本安全方法。如果您的手机可以执行移动支付,则您可以在其上进行安全元素。SES对几个行业也普遍存在保护通信,金融服务和身份。

汽车比手机更复杂,拥有安全安全功能块,这就是应该考虑可信执行环境(TEE)的原因。类似于SE的TEE也是可信计算模块(TPM)。TEE是一个孤立的环境,可确保关键操作可以符合“CIA TRIAD”(机密性,完整性和可用性),即代码,键和数据等资产也符合CIA。除智能手机外,Tees可以在各种应用中找到包括机顶盒,工业物联网,企业和政府识别计划。

在汽车中使用发球

了解T恤是什么以及它的发现,有用案例探索专注于它在连接的汽车中的工作原理。beplay体育下载不了

安全启动和超空气(OTA)更新

安全启动是将电子控制单元(ECU)等硬件系统引导到可信固件和软件的过程。ECU是汽车中众多嵌入式计算机之一,可控制从锁定到刹车的传输的一切。加密功能,键,固件可执行文件和Bootrom代码都应保持不变。必须防止和检测到任何篡改,这是T恤的值。

安全OTA更新用于接收新的固件或软件,然后安全升级目标系统。最近,OTA已扩展到远程管理 - 处理车辆诊断和传感器数据,并将状态传输回云以驱动,安全或维护用例。这些安全关键功能可以通过利用TEE来保护。

数字版权管理和金融交易

作为自主驾驶水平的推进,乘客期望在运输过程中做更多的任务,例如数字娱乐,购物,银行等媒体版权和金融交易最好保密,并在一个T恤中仍然存在目前在机顶盒或智能手机上完成。

混合关键系统的零信任模型

车辆的软件供应链广泛。每辆车都使用数十个甚至数百个第三方图书馆。频繁编译并与安全性 - 安全代码和共享内存资源进行编译和链接。因此,来自较少值得信赖的第三方组件的故障和漏洞可以影响系统的安全临界性。为了缓解这种风险,需要零信任模型。例如,网络堆栈是易受影响的。开源软件很棒,但它来自不同的开发人员;可以部署TEE以包含网络和开源软件的故障和攻击。

工作负载整合

现代化的汽车拥有超过100个ECU,两到三英里的电气布线。电子设备的成本为百分比汽车的总费用预计将于2020年和2030年达到35%和50%分别。为了减小尺寸,重量,功率和成本(SWAP-C),汽车行业一直在将多个工作负载巩固到单个平台上。

例如,在域控制器网络配置上,信息娱乐控制单元可以组合在RTOS上运行的数字仪器群集在富型操作系统上的车载信息娱乐(IVI)。因为前功能块是ASIL B类(汽车安全完整性水平),所以它应该在T恤中保护。

为什么在汽车上有限量的TEE部署?

尽管有各种用例,但今天的汽车没有广泛利用。它们主要是用于安全启动的任务,其中TEE通常使用硬件安全模块(HSM)来实现,该硬件安全模块(HSM)是片上模块到ECU的主要系统(SOC)。HSM的缺点是它的昂贵且不可能 - 汽车制造商必须依赖于一级和两级供应商来定制每个ECU的接口。结果,并非每个ECU都配备了HSM,从而暴露安全弱点。

对于工作负载整合用例,某些嵌入式虚拟机管理程序用于客户操作系统的分配。这些虚拟机管理程序的潜在功能限制是复杂虚拟化延伸的要求,例如复杂的虚拟化延伸。两阶段内存管理单元(MMU),需要修改客户系统的代码或工具链,以及相关的性能影响。有安全权衡:管理程序软件占地面积呈现相当大的攻击表面;如果客户机构通过共享内存进行通信,则违反零信任模型。

在本文的第二部分中,我将探讨候选T恤解决方案。beplay体育下载不了TEE如何适合连接车辆的深防御战略。保持调整到使我们的连接汽车更安全的路径比我们的智能手机更安全。

行业文章是一种内容的形式,允许行业合作伙伴分享有用的新闻,消息和技术,所有关于电路读者的行为编辑内容并不适合。所有行业文章都受到严格的编辑准则,目的是提供读者有用的新闻,技术专业知识或故事。在行业文章中表达的观点和意见是合作伙伴的观点,不一定是关于电路或其作家的所有人。